隨著移動世界的快速發展,利益相關者們同時也需要加速跟上腳步。 當前的技術像是物聯網 (IoT)、5G 和雲端已經融合在一起,將重新打造汽車行業並朝向智能汽車邁進。 如今,智慧汽車已逐漸成為現代汽車的首選,而網路安全也變成是一個必須提前部署開發的重要領域。

安全研究人員很早之前就著手調查第一代聯網汽車的弱點; 透過對汽車網路安全及其周邊技術的研究,我們開始了解聯網汽車各種攻擊面向的範圍及其供應鏈中隱藏的風險。

隱藏威脅蓄勢待發

聯網汽車的外觀和運行方式雖然就像一般的汽車,但本質上我們可以把它看成是一個帶有輪子的數據中心;事實上,我們已知現代汽車背後有上億行程式碼在運行,這也是複雜生態系統和攻擊面向的一部分。

回顧過去十年對聯網汽車所做的研究,我們可以看到一些模擬攻擊使用了看似熟悉的策略;其中包括操縱軟體更新、提升權限和資料外洩。 因為聯網汽車共享來自 IT 的硬體、軟體和通訊協定,我們可以合理地推測,由於它們不斷茁壯且交錯的整合性,未來的車輛同時將承擔更多 IT 行業的問題和風險。

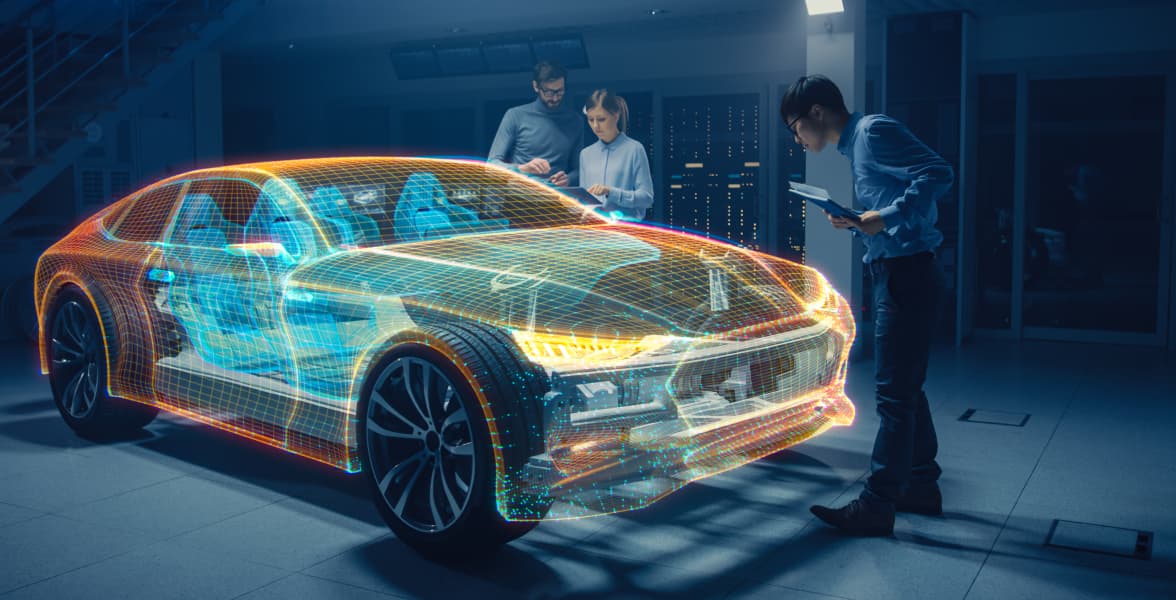

圖 1. 聯網汽車的攻擊面向

例如,未來的聯網汽車將更依賴雲端並擁有完全數位化的控制。雲端帶來的一些優勢的同時,同樣也帶來了風險。正如過去經驗所知,網路犯罪分子可以針對第三方基於雲端的應用程式,也可以創建更多與架構無關的惡意軟體,而這些惡意軟體將會對聯網車輛產生連鎖效應。 OEM、供應商和使用者們也得時時擔心重要的雲端遭受攻擊,像是延遲問題、阻斷服務攻擊 (DoS) 和中間人攻擊 (MitM) 這些潛在風險。

值得慶幸的是,我們今天知道的大多數威脅和安全漏洞都是由研究人員負責任地將其披露。但是,如果不仔細檢視其供應鏈,就無法完整地討論聯網汽車的安全性,因為攻擊已經成為現實。目前的汽車供應鏈生態系統似乎還沒有足夠的專業知識或能力來保護自己免於潛在的網路攻擊風險。

漏洞管理的漏網之魚

這些現實世界的攻擊以及威脅研究僅意味著一件事:光靠漏洞管理並不足以完全減輕汽車軟體供應鏈中的風險。

如圖 1 所示,聯網汽車是供應鏈中已經存在風險的一部分了。 勒索軟體攻擊顯示了網路犯罪分子如何將目光投向汽車行業並惡意的暴露供應鏈中的脆弱面。

汽車軟體供應鏈目前面臨三大潛在風險:

- 惡意軟體或惡意程式碼的注入

- 不安全的代碼

- 漏洞

為了提高對惡意軟體和惡意程式碼注入威脅的警覺,我們只需要查看最近的攻擊,就可以了解它們帶來的破壞性有多大。

在過去的一年裡,我們看到了涉及惡意軟體的網路攻擊,尤其是汽車行業的勒索軟體。 這些網路攻擊不僅影響了供應商的內部系統或服務,也影響了 OEM 的運營; 甚至在整個供應鏈中產生了連鎖效應,延伸到汽車經銷商和客戶。

供應鏈攻擊中最令人頭痛的特徵可以說是它們通常從細節處著手。 SolarWinds 和其他行業的攻擊展示了成功的行動對供應鏈的任何成員都可能帶來無法預測的影響。 網路犯罪分子還喜歡攻擊相對薄弱的環節,以用來瞄準供應鏈中更大的目標;因為對供應商的軟體和硬體注入惡意程式碼比直接鎖定 OEM 廠商更容易,也就造就了這樣攻擊模式的成長。

攻擊行為之所以成功,通常是因為企業忽略惡意軟體和惡意程式碼注入的可能性。 與單獨的漏洞風險相比,惡意軟體和代碼注入對供應鏈的影響更為嚴重; 在某種程度上,注入為供應商軟體特別設計的勒索軟體,如同設置了一顆定時炸彈。 而透過傳統的漏洞管理無法檢測出這種惡意代碼。 如果駭客在受影響的汽車上路行駛時發動攻擊,將引發更大規模的破壞,這也是原始裝置製造商不敢想像的最糟情況。 如圖所示,面對不斷發展的網路攻擊,如果只靠漏洞管理,將不足以減輕汽車軟體供應鏈風險。

強大的汽車網路安全戰略

隨著聯網汽車變得越來越主流,汽車軟體供應鏈越容易成為網路犯罪分子的目標;而確保供應鏈準備好面對這種挑戰則變得非常重要。正如聯合國法規第 155 號 (UN R155) 和 ISO/SAE 21343 的法規和標準所揭示,現在是時候該採取行動來建立一個涵蓋整個供應鍊和車輛生命週期的強大網路安全戰略了。

製造商必須進行徹底的風險評估,以確定關鍵領域並最佳化地分配各種資源;同時還可以參考上述規定來作為基準,因為遵守像是 UN R155 這樣的規定將也是成為市場競爭者和用來證明是先進車輛的關鍵。

不過對 OEM 來說這不是一件必須從零開始的任務 ,他們可以從多年的威脅研究中得到不少的保障,這些既有的研究已經掌握了製造聯網汽車的技術,並已提供全面保護的網路安全解決方案;從車輛的初始設計到軟體更新服務的部署,甚至是安全滲透測試,都全部涵蓋在這個單一的整合平台。